이번 시간에는 key log 기능을 가진 악성코드를 한 번 분석해보도록 할꺼야

지금까지 배웠던 정적 분석과 동적 분석을 다같이 활용하면서 분석해 나가보도록 하자!

먼저 정적 분석부터 시작~

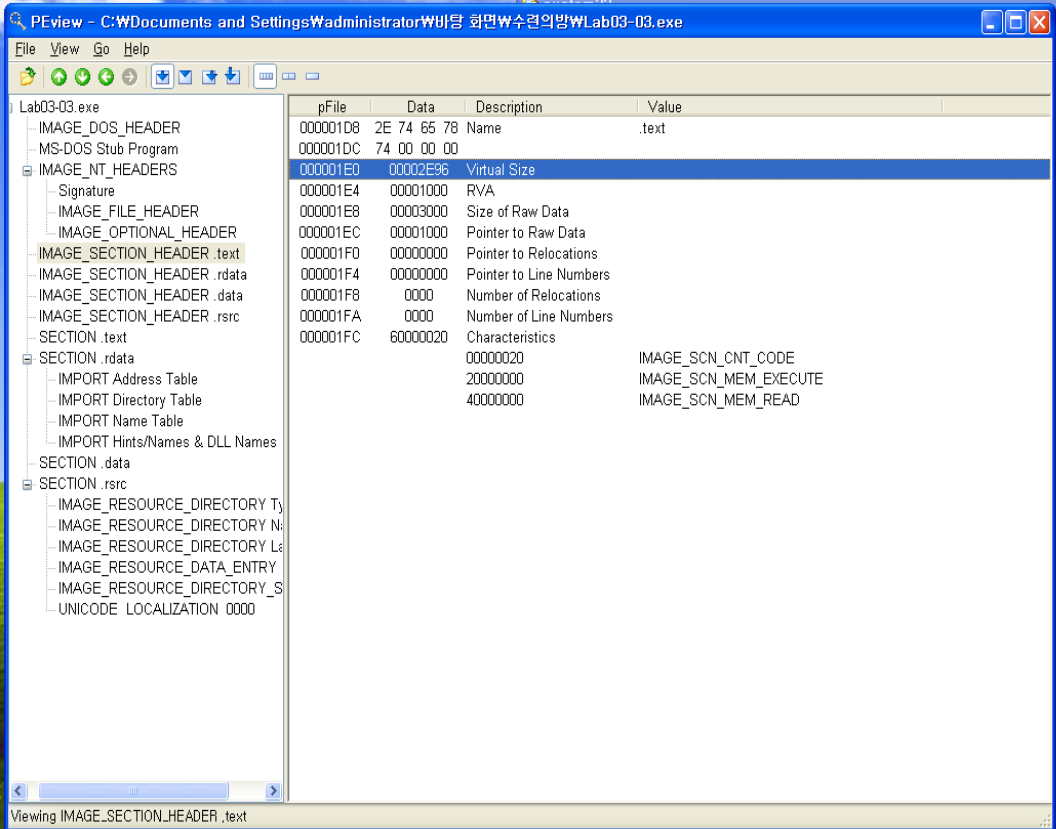

PEview로 PE 분석해본 결과 난독화는 진행되지 않았어

그리고 resource가 들어있는 것을 볼 수 있었는데 A로 가득 들어가있는 것도 확인해 볼 수 있어...!

이제 PEid로 import 함수들이 어떤게 들어있는지 좀 더 알아보도록 하자

PEid 분석해본 결과 import 함수 중에서 kernel32.dll을 보면

virtualAlloc 이 실행되어있음을 확인해볼 수 있어

해당 함수를 진행하면 작업하는 가상 공간을 만들면서 메모리를 가져와서 작업을 실행할 수 있지

그리고 getfilesize가 실행되어 파일의 크기를 받아내고 있어 (메모리를 할당하려면 파일의 크기를 받아내야겠지?)

createfile 과 readfile , writefile 로 파일을 접근하고 조작하고 있음을 유추해볼 수 있어

이제 정적 분석을 어느정도 마쳤으니 동적 분석을 진행해보도록 할께

악성코드 파일인 LAB03-03.exe를 실행해보고 process explorer로 모니터링 해보도록 하자

악성코드를 실행하고 모니터링 해보니까

scvhost.exe가 services.exe가 부모 프로세스로 올라가있지 않고 따로 떨어져나와 고아 프로세스로 진행

중임을 알 수 있어

그리고 실행된 lab03-03.exe 파일이 monitoring 되고 있지 않아...!!

svchost.exe 에 어떤 handle이 들어있는지 확인해보니까 mutant가 들어있음을 볼 수 있었는데

mutant들이 실행하는 파일들의 이름들을 자세히 보아하니......

맨 끝자리에 500이라고 나오는데...!! 바로 windows의 admin 보안식별자가 들어있음을 볼 수 있어

즉, admin 계정으로 무엇인가를 실행시키고 있다는 뜻이야 (요거.. 쫌 수상해~)

이제 scvhost.exe의 properties 로 들어가서 string 분석을 살펴보면

우리가 아까 string 분석을 통해서 볼 수 없었던 부분을 확인해볼 수 있어

string을 잘 보면 ( shift enter backspace tab ctrl del caps lock ) 등이 찍혀 나오는데...!

이걸 통해서 바로 keylogger가 들어간 악성코드임을 유추할 수 있어

이제 process monitor 로 돌아와서 pid를 잡아서 분석해보자

pid는 현재 500으로 pid filtering 하고 createfile, readfile, lab03-03.exe, svchost.exe 를 적용해보면...

다음과 같이 나오는데 .....

어..? 우리가 실습하는 dir 내에서 log가 잡히네?

dir로 이동해보니 practicalmalware.txt 파일이 등장하는 것을 볼 수 있어

확인해보니 무언가 계속 찍히고 있는데...... 수상하다.....!!

그래서 notepad에 아무 글씨나 써보니까 practialmalware.txt 파일에

내가 쓴 글들에 대해서 계속해서 찍혀나가고 있음을 확인했어

## [악성코드 분석] ##

분석을 통해서 우리가 알 수 있는 것은 해당 파일을 실행시키고 나면

사용자가 쓰는 key 에대한 event들을 기록, 수집하는 악성코드임을 볼 수 있다.

admin 계정으로 mutant로 무엇인가가 실행되는 것을 process monitor로 확인했고

추가적으로 properties에 strings를 분석해보니 backspace, shift, caplock 등 key event들을 수집하는 것을 볼 수 있었어

string 분석만으로는 부족하여 직접 프로그램을 실행하여 process monitor를 확인한 결과

process monitor에서 log 파일들이 지속적으로 생성되는 것을 확인했고

해당 log 파일들이 악성코드를 실행시킨 dir에서 txt 파일로 log를 남기고 있었던 것을 알아볼 수 있었어

여기까지가 오늘 key logger에 대한 악성코드 분석이었어!!

다음 시간에 또 이어서 악성코드 분석을 해보도록 할게 안뇽~~

'악성코드 분석' 카테고리의 다른 글

| LAB1-2 (악성코드분석) (0) | 2023.01.12 |

|---|---|

| PE 분석(2) (0) | 2023.01.12 |

| 악성코드란..?? (1) | 2023.01.12 |

| PE 분석 (0) | 2022.11.02 |

| 동적분석 (LAB 3-1) (0) | 2022.08.01 |