이번 시간에 알아볼 내용은 바로 비밀번호를 탈취하기 위한 공격 기법이야

이제 점점 해킹하는 것 같은 느낌이 들지 않니...???

비밀번호를 해킹하기 위해 보통 세 가지 기법들을 사용하는데

어떤 것들이 있는지 확인해보고 실습하도록 하자

1. password 공격

- 비밀번호 공격의 종류

1. Brute-force 공격: 일명 무작위 공격이라고 하는데 가능한 모든 경우의 수를 다 넣어보는 공격이야

2. Dictionary 공격: 공격할 대상에 대해 미리 사전적으로 정보를 수집하고 이를 사용하여 공격하는 방법이야

3. password 추측 공격: 단순히 추측을 통한 공격. 가장 어려우면서도 효과적인 공격 방법이야

- 비밀번호 공격 tool

이번 실습에서 사용할 명령어는 'hydra' 명령어야

ftp, telnet, ssh, 심지어 mysql까지 이용해서 crack을 성공시킬 수 있어

[명령어 형식]

hydra <option> <공격 대상> <프로토콜/서비스>

password와 관련 있는 서비스들을 한번 공격해보도록 할 건데 어떤 서비스들이 있는지 생각해보자

우리가 지금까지 실습해온 여러 서비스들 중에 ftp, telnet, ssh와 같은 서비스들이 있었어

우리는 다음과 같은 서비스들을 이용해 비밀번호를 crack 해보도록 할 거야

- FTP password crack

ftp에 접근하려면 두 개의 ftp 파일들을 설정해야 하는데

1. /etc/vsftpd/ftpusers 2. /etc/vsftpd/user_list 야

ftpusers 파일은 PAM에서 관리하는 파일이고

user_list 파일은 ftp 서비스에서 관리하는 파일이야

해당 파일 안에 계정 이름이 적혀있으면 해당 계정은 ftp 접근이 불가능해

그러면 해당 파일에 없는 계정으로 ftp 진입을 시도해보도록 할게

kali linux에 가서 ID 사전 파일과 PW 사전 파일을 하나씩 만들고

이를 hydra 명령을 사용하여 crack을 시도할 거야

id 사전 파일 이름: ftpdict.txt

pw 사전파일 이름: ftpassword.txt

명령어: hydra -L ftpdict.txt -P ftpassword.txt ftp://192.168.10.100

결과를 보면 crack 된 id와 pw를 ftp에 사용했더니 접속이 허용된 것을 볼 수 있어

jinwoo라는 계정의 사용자는 자신의 비밀번호를 해킹당한 거지

따라서 ftp로의 password crack 공격을 막고 싶다면

user_list와 ftpusers 파일에 자신의 계정을 등록한 후 외부 접속을 차단시켜줘야 해

그리고 한 가지 방법이 또 있는데 바로 port 번호의 변경이야!

흔히들 FTP를 20,21번 well-known 포트를 사용한다고 배웠지만 포트를 변경해서 사용하지 않으면 보안에 취약해져

따라서 vsftpd.conf 파일에서 [listen_port=port 번호]를 변경시켜줘야 해

- SSH password crack

이번에는 SSH의 비밀번호를 공격해보도록 할게

SSH의 환경설정 파일은 다음과 같아

/etc/ssh/sshd.config

해당 파일에서 PermitRootLogin=No로 처리한 상태에서 실습하도록 할게 root로 로그인하는 것을 차단하기 위한 설정이고 root 이외의 계정으로 공격을 시도해볼게

위의 설정이 완료되면 kali 리눅스로 돌아와서 다음과 같이 명령을 실행해보자

hydra -L ftpdict.txt -P ftpassword.txt ssh://192.168.10.100 -v -f

(참고로 ftp password crack 공격에서 사용한 파일을 재사용한 거야!)

ssh의 계정과 비밀번호가 초록색 글자로 표시되는 것을 볼 수 있어

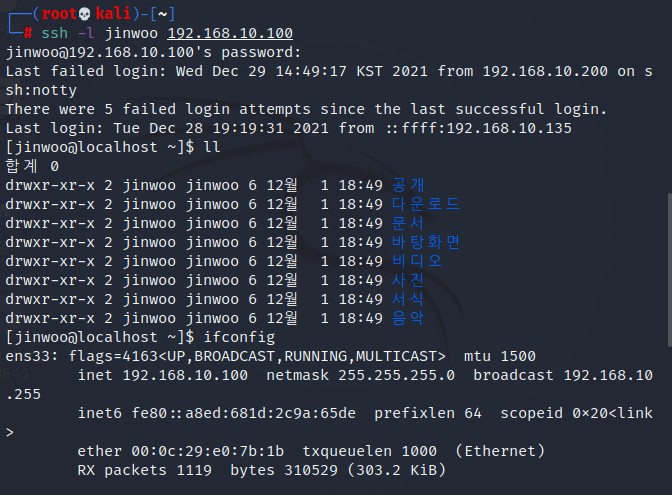

위의 결과대로 아이디와 비밀번호를 넣고 ssh 접속을 해보도록 할게

ssh 접속 명령은 다음과 같아

ssh -l [접속할 id] 192.168.10.100

ifconfig로 확인해보니 192.168.10.100으로 접속된 것을 볼 수 있지?

ssh도 ftpd와 마찬가지로 well-known 포트로 고정시켜놓지 말고 다른 임의의 포트로 고정시켜야

공격자로부터 자신의 계정을 보호할 수 있어

하지만, 이것도 임시방편일 수 있는 게 nmap을 통해서 확인을 할 수 있어

ssh는 2003번으로 ftp는 2121번으로 설정을 해놓은 상태야

현재 service에서 ssh와 ftp는 보이지 않는 것을 볼 수 있어!

이렇게 간단하게 port번호만 바꾸는 작업을 통해서 공격자가 service를 파악 못하게 막을 수 있어

하지만 공격자가 ftp나 ssh의 변경된 포트를 알게 된다면 다음과 같이 접속을 시도할 수 있어

바로 포트만 변경시켜서 hydra를 사용하면 이 또한 crack 할 수 있게 돼

오늘은 password crack 공격명령인 hydra와 ssh, ftp 보안설정에 대해 실습해봤어

다음 시간에는 이어서 mysql password crack도 해보도록 할 거야 mysql에서 database를 통해 비밀번호를 crack 하는 방식이지

아무튼 오늘은 여기서 마무리하고 다음 시간에 또 보자!

'네트워크 보안' 카테고리의 다른 글

| 칼리 리눅스 AP hacking (0) | 2023.11.16 |

|---|---|

| DataBase 공격 (0) | 2022.11.09 |

| 가짜 사이트 만들기 (0) | 2022.11.09 |

| DNS spoofing (0) | 2022.11.08 |

| DoS 공격 실습 (2) (0) | 2022.11.08 |