7. ping 차단

이번에 알아볼 내용은 network 내부의 신호 차단에 대해 알아볼꺼야

network 외부에서 들어오는 공격은 firewall로 막을 수 있지만,

network 내부에서 발생하는 공격은 firewall로 막을 수 없어

따라서 시스템 내부에서 차단을 해야하는 번거로움이 있어 ㅜㅜ

오늘 공부내용과 다음 내용까지 두 가지 방법을 통해 공격자의 공격을 원천 봉쇄하는 방법을 배워볼꺼야

여기서 활용할 OS는 kali 와 CentOS7이야

kali: 192.168.10.200

CentOS: 192.168.10.100

1. 내부 ping 차단

- /proc/sys/net/ipv4/icmp_ech_ignore_all

리눅스에는 내부에서 발생하는 ping에 대하여 차단할 수 있는 파일이 바로 이 파일이야

icmp echo에 대하여 모두 무시한다는 의미를 가진 파일이지

이 파일을 수정하여 icmp echo를 허용과 차단을 할 수 있어

하지만 vi로 수정을 할 수 없어서 다음과 같이 두가지 방법을 사용해야 되는데......

- echo (0 or 1) > icmp_echo_ignore_all

0= ping 허용

1= ping 차단

- sysctl -w net.ipv4.icmp_echo_ignore_all= (0 or 1)

sysctl 명령은 커널값을 변경시켜주는 명령으로 매우 강력한 명령어야

커널값 변경은 시스템의 핵심 부위를 변경하는 것이기 때문에 신중해야 돼

따라서 잘못 설정을 바꾸면 시스템이 작동안되는 경우도 있으니 조심할 것!

좀 전에 ping을 차단했으니 ping을 이 명령으로 허용시키도록 할께

위의 두 명령어들은 현재 구동되고 있을 때만 임시적으로 적용되는 명령어야

그렇다면 내가 영구적으로 값을 적용하고 싶을 때는 어떻게 해야할까?

바로 /etc/sysctl.conf 파일을 활용해야 돼!

- /etc/sysctl.conf

시스템의 커널값과 parameter들을 정의해 놓은 파일

여기서 설정하는 값들은 영구적으로 시스템 커널에 영향을 준다.

사진에서 16번째 라인에

net.ipv4.icmp_echo_ignore_all=1 로 설정값을 입력하고 저장하자

그리고 리부팅을 해보도록 할께!

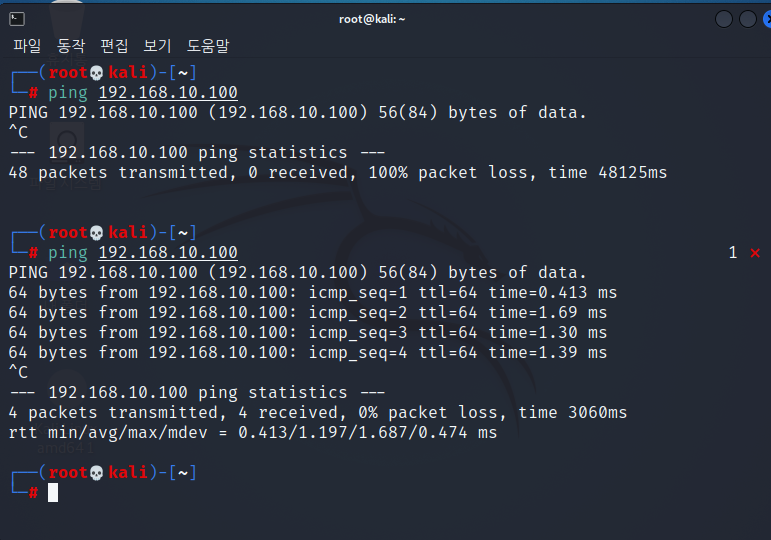

리부팅 후 kali 에서 ping을 보낸 결과는 어떨까?

오늘 실습에서 kali와 CentOS가 같은 192.168.10.0/24 network 대역에 있기 때문에

다음과 같은 결과가 나온거야

오늘은 같은 network 내부의 공격을 막기 위한 방어에 대해서 알아봤어

다음에는 network 외부 공격의 방어를 위해 방화벽과 ICMP filter에 대해 알아보도록 할께