RAT 공격 정리

오늘은 RAT 공격에 대해 알아보고 공격 과정이 어떻게 이뤄지는지 알아보도록 할게

RAT( Remote Administration Tool)

RAT는 원격 관리 도구로 원격에 있는 컴퓨터들을 관리할 때 사용해

이전에 kali linux의 metasploit 공격 tool을 사용해 본 적이 있어! metasploit이 RAT라고 보면 돼

정확한 정의는 다음과 같아

RAT = 표적공격, 특정한 host를 원격으로 접근해서 정보를 훔치거나 정보를 다른 network로 이동시키는 공격

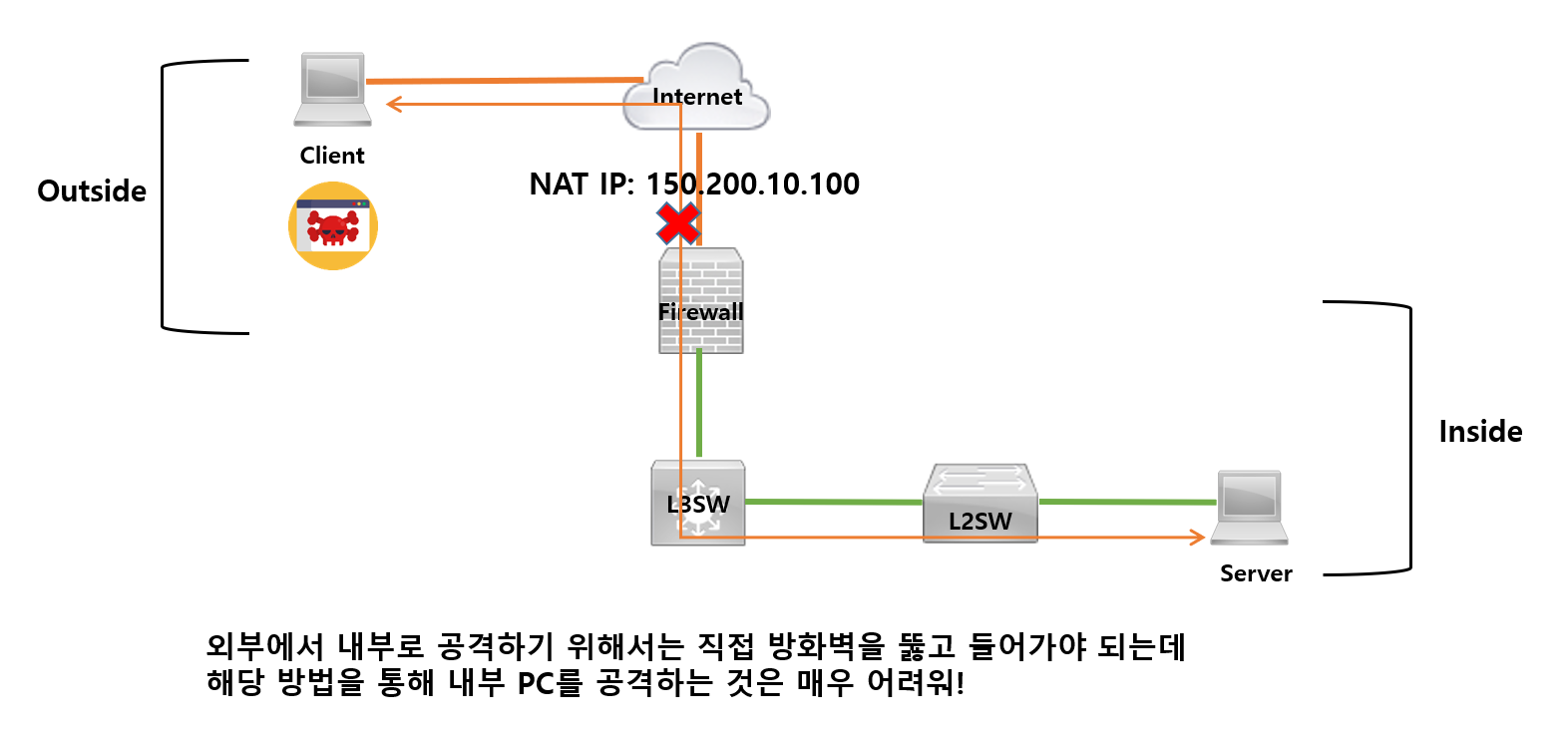

RAT 공격은 일반적인 network 구조로 발생하지 않아

예를 들어 공격을 실행하는 RAT가 설치된 PC를 server,

RAT의 표적이 되어 감염된 PC를 client라고 생각할 수 있지만 RAT에서는 거꾸로 생각해야 돼

server = 악성 code에 감염된 PC

client = RAT로 감염된 PC를 조정할 수 있는 공격자의 PC

즉, client는 공격자가 직접 명령을 내려 원격으로 실행되고

server는 해당 연결을 위해 client에 신호를 전달하면 client가 server를 통제하게 되는 거야

글로 설명하면 조금 어려우니까 밑에 그림을 보여줄게!

open된 port로 이제 client는 server로 원격접속을 해서 여러 공격명령들을 수행시킬 수 있어!

즉, 명령은 client에서 내리고 해당 명령을 실행하는 곳은 server가 되는거지

이렇듯, RAT 공격은 하나의 target을 정해놓고 집중적으로 공격을 하는 방식이야

DDoS 공격과는 달리 공격의 범위가 많이 작지만,

표적 공격인만큼 target이 된 server는 DDoS와 비교해서 공격의 깊이가 다르겠지?

인증정보 탈취하기(GINA intercept)

위에서 RAT 공격에 대해 알아봤고, 이제 RAT 공격을 통해 공격자가 수행하는 인증 탈취기법 중

GINA intercept에 대해 알아볼게!

GINA는 winodow login 과정에서 winlogon.exe(Winlogon 실행 file)이 GINA를 load 하게 되는데

이 때, load 하는 file이 바로 msgina.dll 이야

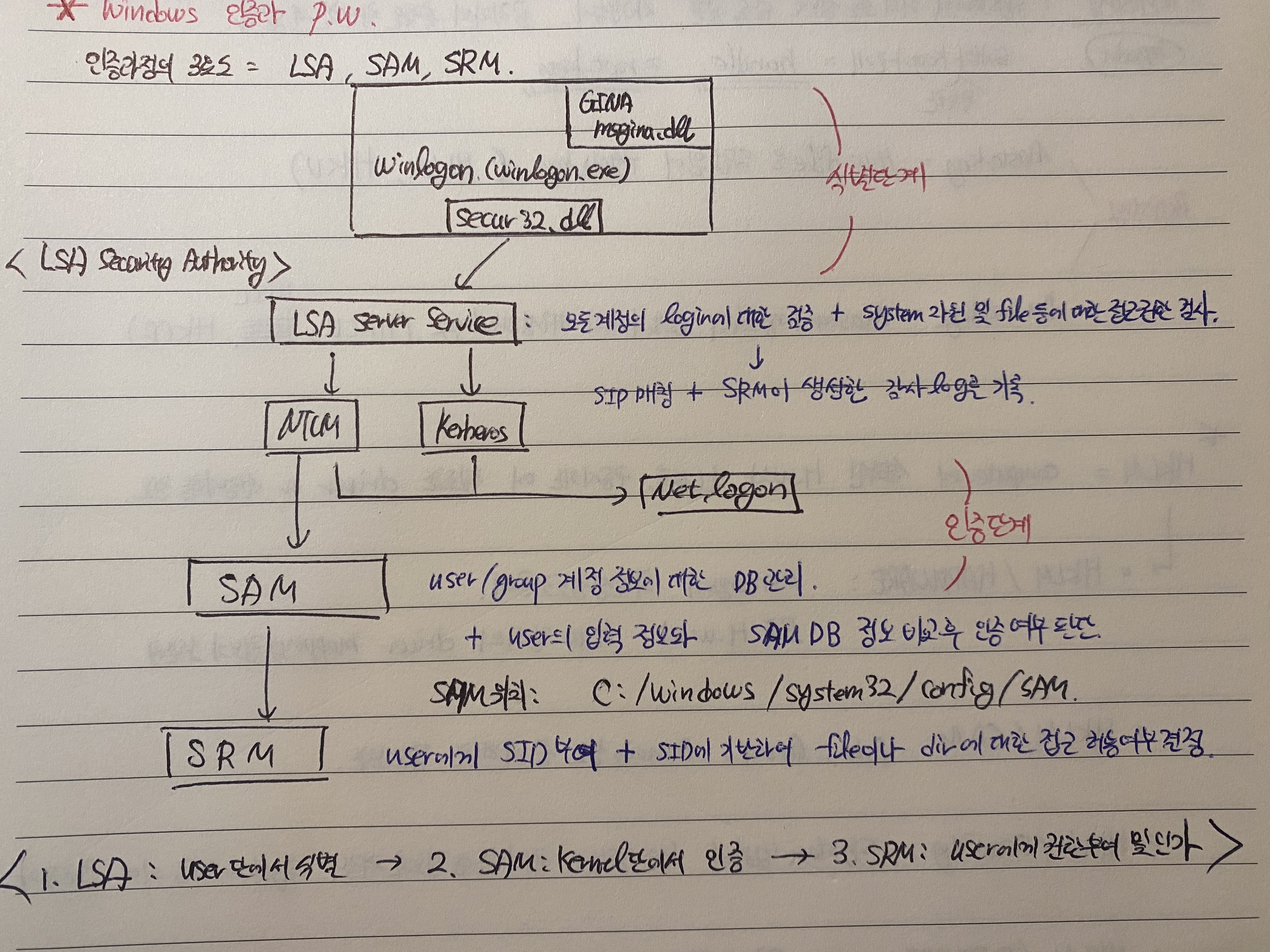

widows 인증과정은 크게 세 가지로 나눌 수 있어! 간단하게 정리하고 넘어갈게

1. LSA 2. SAM 3. SRM

LSA = 모든 계정의 login에 대한 검증 및 SID matching, system 자원 및 file에 대한 접근권한 검사한다.

SAM = user/group 계정 정보에 대한 DB 관리, user의 입력 정보와 SAM DB 정보 비교 후 인증 여부를 판단한다.

SRM = user에게 SID를 부여하고 SID를 기반으로 file이나 dir에 대한 접근 허용 여부를 결정한다.

간단하게 정리하면,

1. (LSA)식별 ---> 2. (SAM)인증 ---> 3. (SRM)인가

그렇다면 지금 GINA intercept 하는 과정은 바로 LSA로 정보를 전달하는 데 있어서

user를 식별할 때 식별 정보를 조작하기 위해 실행되는 공격이라는 것을 알 수 있지!

GINA registry 위치

"HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GinaDLL"

해당 registry key 위치에 악의적인 file이 설치되었다면 악성 code임을 의심해 봐야 돼!

그렇다면 window login 과정은...?

Winlogon.exe => 악성 code ==> msgina.dll

여기까지 GINA intercept 공격 순서에 대해 알아봤어

다음 시간에는 GINA intercept를 구현한 악성 code를 분석해 보도록 할게~