Hashcat

1. hostapd-wpe

It implements IEEE 802.1x Authenticator and Authentication

Server impersonation attacks to obtain client credentials,

establish connectivity to the client, and launch other attacks

where applicable.

hostapd-wpe supports the following EAP types for impersonation:

1. EAP-FAST/MSCHAPv2 (Phase 0)

2. PEAP/MSCHAPv2

3. EAP-TTLS/MSCHAPv2

4. EAP-TTLS/MSCHAP

5. EAP-TTLS/CHAP

6. EAP-TTLS/PAP

2. Wireless LAN 통신의 암호화 방식

1. WEP

- 인증

= 사전공유된 비밀key로 인증진행

- 암호화

= RC4 알고리즘 사용 + 고정 암호key 사용

24bit 크기의 IV(초기 vector)와 공유 key를 조합하여 암호 key를 생성한 후,

알고리즘을 기반으로 의사난수 생성기에 입력하여 key stream을 생성한다.

이를 통해 challenge-response 방식으로 통신하지만 IV가 24bit로 짧기 때문에 crack 공격에 취약함

또한, 사용자 인증 시 , 단방향 인증방식을 사용하기 떄문에 양방향 인증을 통한 신뢰성을 미흡

2. WPA-1

- 인증

= WPA1-personal 방식: 사전공유 비밀key를 바탕으로 인증을 진행 = (Pre-Shared Key mode)

= WPA1-enterprise 방식: 인증 server 즉, RADIUS와 같은 AAA server를 통한 인증을 진행 = (802.1x/EAP mode)

-암호화

= RC4(TKIP) 암호화 방식

WEP의 문제점을 해결하고자 TKIP 암호화를 통해 24bit의 IV를 48bit로 확장시켰으나

RC4 암호화 알고리즘의 태생적인 취약점과 key 관리 방법이 미흡하기 때문에 WPA-1 또한 안전하지 않다.

3. WPA-2

- 인증

= WPA2-personal 방식: 사전공유 비밀key를 바탕으로 인증을 진행 = (Pre-Shared Key mode)

= WPA2-enterprise 방식: 인증 server 즉, RADIUS와 같은 AAA server를 통한 인증을 진행 = (802.1x/EAP mode)

-암호화

= AES-CCMP 암호화 방식

AES는 block 암호화 중 하나로, AES 기반 128bit 대칭 key를 사용하며, 802.11 header의 integrity를 보장하고

packet number를 통해 재사용 공격을 방지한다.

3. EAP/802.1X 암호화 방식

WPA-Enterprise에서 사용하는 암호화 방식인 EAP는 WPA-Personal 방식과는 조금 다른 방식으로 인증을 진행한다.

EAP/802.1x 암호화 방식에 추가된 사항은 아래 내용과 같다.

= 사용자 인증 수행

= 사용 권한을 중앙에서 관리

= 인증서, 스마트카드와 같은 다양한 인증을 제공

= session별 암호화 key 제공

위의 과정을 보면 두번째 과정에서 인증 Challenge를 전송하는 부분이 있다.

hostapd-wpe tool을 통해 Rouge AP로 접속하여 인증정보를 입력한 사용자의 Challenge-response 값을 볼 수 있다.

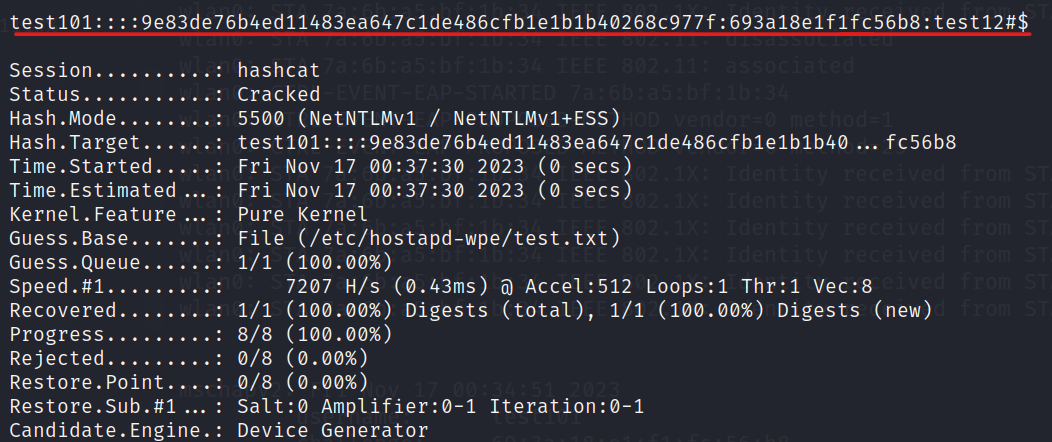

확인한 hashcat NETNTLM 값을 가지고 hashcat을 활용하여 hash 값을 알아낼 수 있다.

결과는 밑의 사진과 같다.

hashcat option explain

-m option: password hash 유형, 현재 5500은 NETNTLM 형식

-a option: password 공격 방식 설정, 0은 straight로 진행

kali linux에서 hashcat --help 명령으로 추가적인 option들을 모두 확인할 수 있다.