방화벽 공부는 네트워크 보안에서 하지 않았나......?

맞아! 하지만 시스템 내부에서도 방화벽이 존재한다는 사실 ㅋㅋ

시스템 방화벽에 대해 알아보기 전에 먼저 ICMP 필터에 대해 알아보고 가려고 해

저번 시간에 배운 내부 PING 차단 기억나지?

시스템을 외부나 내부로부터의 공격을 원천 차단하기 위한 방어에 대해 배우는 과정인데

지난 시간에는 내부 PING을 차단했다면 오늘은 외부의 PING을 차단해보려고 해

바로 시작!

1. ICMP 차단

이 과정은 방화벽에서 이뤄지는데 우리가 네트워크 보안에서 종종 사용해왔었던 내용이야

firewall-cmd --list -all 명령으로 하나씩 해보도록 할께

위의 사진에 보면 icmp-blocks 라고 적힌 부분 보이지?

바로 여기에 우리가 icmp 차단을 실행시킬 수 있는 명령을 넣어보도록 할꺼야

명령은 다음과 같아

firewall-cmd --permanet --add-icmp-block=echo-request

명령어를 입력하고 난 이후 firewall-cmd 결과를 확인해보자

icmp-blocks에 ehco-request 명령이 들어간 것을 볼 수 있어

그렇다면 echo-request는 어떤 동작을 하는걸까?

먼저 icmp 필터는 두 가지 동작을 차단할 수 있는데

바로 echo-reply와 echo-request 두 가지 동작이야

1. echo-reply : ICMP 응답메시지 요청

2. echo-request : ICMP 질의메시지 요청

ICMP는 network 계층의 protocol로 주로 인터넷 환경에서

host가 살아있는지 확인하기 위해 사용하는 protocol이야

그래서 인터넷 통신 상에서 발생하는 일반적인 상황이나 오류가 발생할 때 확인하기 위해 사용하지

자! 그렇다면 우리는 지금 ICMP 질의 메시지 요청을 차단해버렸으니

외부 네트워크로부터 PING은 차단된다!

그러면 이러한 설정을 관리하는 파일도 있을까? 당연히 있어!

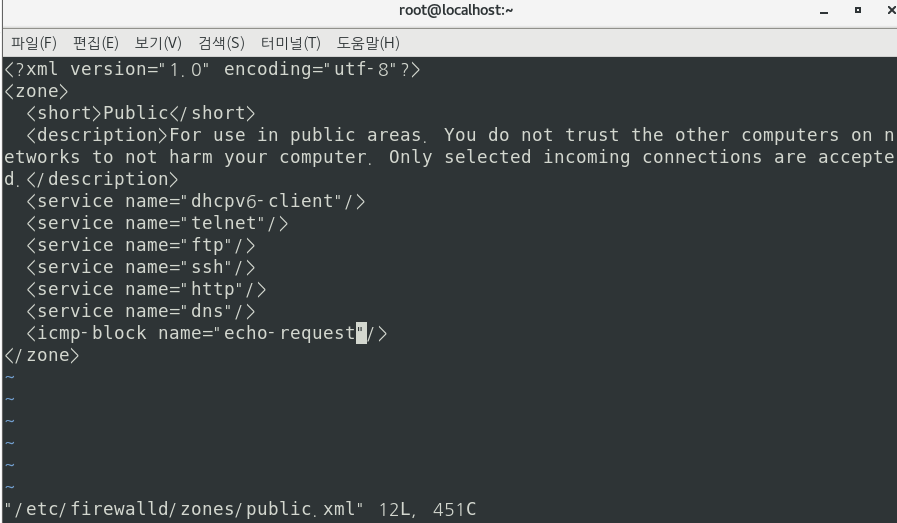

/etc/firewalld/zones/public.xml 파일에 다음과 같이 code로 작성되어 있어

맨 밑에 icmp-block name='echo-request' 라고 적혀있지?

여기서 code 형식에 맞게 삽입,삭제를 하면 방화벽에 적용되는 것을 볼 수 있어

자 여기서 icmp-block 부분을 지우고 한 번 확인해볼께

밑의 사진처럼 지워진 것을 볼 수 있지?

정리하자면

지난 시간에 배운 내용과 오늘 배운 내용을 같이 적용하여

나의 시스템을 외부 혹은 내부로부터의 공격을 원천 차단할 수 있는 방법을 배운거야

1. 내부 네트워크 차단: /etc/sysctl.conf 파일에 net.ipv4.icmp_echo_ignore_all=1 추가

2. 외부 네트워크 차단: firewall-cmd --permanent --add-icmp-block=(echo-request/reply) 추가

여기까지가 원천봉쇄에 대한 내용이야!

오늘은 여기까지하고 다음 시간에는 시스템 방화벽에 대해서 알아보도록 할께!

iptables와 tcpwrapper에 대해 알아볼테니 잘 따라오도록!!

'시스템 보안' 카테고리의 다른 글

| 10. TCPWrapper (0) | 2021.12.24 |

|---|---|

| 9. 서버보안 (iptables) (0) | 2021.12.24 |

| 7. ping 차단 (0) | 2021.12.22 |

| 6. 리눅스 파일 권한 (2) (0) | 2021.12.21 |

| 5. 리눅스 파일 권한(1) (0) | 2021.12.20 |