오늘은 TCPWrapper에 대해서 한 번 배워보도록 할텐데

배우기 앞서 우리가 저번에 배웠던 내용을 이 사진 한장을 보고 정리해보도록 할께

우리가 지난 시간에 server 보안에는 세 가지 종류가 있다고 했었지?

1. firewall 2.TCPWrapper 3.service

오늘 배워볼 부분이 바로 2차방어에 해당하는 TCPWrapper야

마지막 3차방어는 xinetd에 대한 내용으로 다음 시간에 이어서 알아보도록 할께

자 그러면 바로 TCPWrapper에 대해 살펴보자

1. TCPWrapper

TCPWrapper는 문자그대로 "TCP를 감싼다" 라는 의미를 갖고 있어

정확히 표현하자면 "TCP 통신에 대해 접근통제를 하는 시스템" 이라고 할 수 있어

TCPWrapper는 기본적으로 리눅스에 설치가 되어있어서

만약 tcp통신을 하게 되면 TCPWrapper를 거쳐야만 xinetd 혹은 service로 접근이 가능해!

그렇다면 어떤 방식으로 접근통제를 하는 걸까?

바로 두개의 파일을 기준으로 접근통제를 하는데 바로 hosts.allow 파일과 hosts.deny 파일이야

- /etc/hosts.allow : 접근허용

- /etc/hosts.deny : 접근차단

default는 모든 접근을 허용하고 allow 파일에 host 정보가 있을 경우

해당 host만 접근을 허용하고 나머지는 전부 차단을 해버리는 구조야

말로 설명하면 감이 안잡히니까 한 번 실습으로 보여주도록 할께

아! 그전에 hosts.[allow/deny] 파일에 host 추가시 어떤 형태로 추가하는지 살펴볼께

[설정 형식]

[service] : [host]

- /etc/hosts.allow

in. telnetd : ALL --> 모든 host들에 대해 telnet을 허용

ALL : 192.168.10.100 --> 192.168.10.100 호스트만 모든 서비스 허용

-/etc/hosts.deny

ALL : ALL --> 모든 host의 모든 서비스를 차단

ALL : 192.168.10.100 --> 192.168.10.100 호스트만 모든 서비스 차단

자 설정방식에 대해 알아봤으니 이제 파일별로 설정들을 하나씩 적용해보도록 하자!

1. /etc/hosts.allow에 ALL: 192.168.10.100 등록했을 때 결과

꼭 설정변경 후에는 service xinetd restart 해줄 것!

그리고 192.168.10.100에서 192.168.10.135로 접속해보기

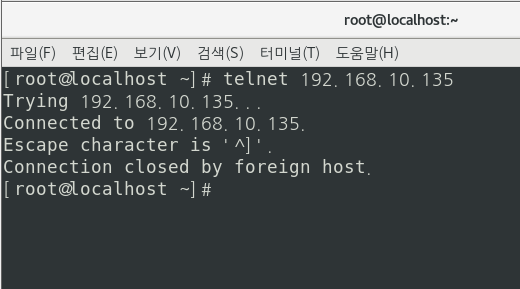

2. /etc/hosts.deny에 in.telnetd: 192.168.10.100 등록했을 때 결과

꼭 설정변경 후에는 service xinetd restart 해줄 것!

그리고 192.168.10.100에서 192.168.10.135로 접속해보기

그렇다면 다른 OS에서도 차단될까? 한번 확인해보자!

3. /hosts.allow 파일과 deny 파일에 같은 설정이 동시에 존재할 때 결과

in.telnetd : 192.168.10.100을 deny와 allow 파일에 각각 넣고 telnet을 실행시켜 볼께

정리하면 위의 결과들을 통해서 다음과 같은 결론을 내릴 수 있어

바로 deny와 allow 모두 호스트 정보가 있다면 allow가 우선적으로 실행된다는 거야!

자 여기까지가 2차방어선인 TCPWrapper에 대해 알아봤어!

다음 시간에는 이제 Daemon에 대해 알아보도록 할꺼야

standalone방식과 superDaemon방식도 배워야하니 다음 시간에도 잘 따라오도록~!!

'시스템 보안' 카테고리의 다른 글

| 번외) SSH 설정 (0) | 2021.12.26 |

|---|---|

| 11. 데몬 (Daemon) (0) | 2021.12.26 |

| 9. 서버보안 (iptables) (0) | 2021.12.24 |

| 8. ICMP 필터 (0) | 2021.12.22 |

| 7. ping 차단 (0) | 2021.12.22 |